【第四回】簡単!Mistで始めるNACソリューション"WxLAN Policy"編

目次

1.WxLAN Policyについて

WxLAN PolicyはMist アクセスポイント上でアクセス制御ポリシーを実現する機能です。送信元(User)に対して宛先(Resource)を指定し、Allow/Denyを設定することで簡単に通信制御を行うことができます。

またSite毎にポリシーを設定することが可能で、アクセスポイント毎にポリシー設定が不要になります。これによりSite毎に一貫したポリシーを維持することができ、端末ごとにポリシー管理が不要になり運用負荷の軽減が可能になります。

マイクロセグメンテーションの重要性

近年、組織内部からの攻撃やランサムウェア対策として、クライアント端末に近いポイントでセグメンテーションするマイクロセグメンテーションが注目されています。マイクロセグメンテーションを行うことでポート単位やセグメント単位で通信制御を行い、必要のないクライアント間通信や未使用サーバー宛ての通信を制限することで、攻撃対象範囲(攻撃表面)を効果的に削減できます。

従来の無線LANネットワークにおける課題

一般的な無線LANネットワークでは、上位のスイッチやファイアウォールでポリシー制御を実施するのが標準的なアプローチでした。小規模なネットワークであれば、このようなポリシー制御も十分に管理可能です。しかし、中規模・大規模ネットワークでは、各スイッチに個別にポリシーを設定する必要があり、以下のような問題が生じます。

- 多数のスイッチに対する一貫したポリシー設定の管理が困難

- ポリシー変更時に全台のスイッチに対して設定変更が必要

- 設定・管理の煩雑化によるセキュリティホールの発生リスク増大

- 変更管理プロセスの複雑化と運用負荷の増加

認証と連携したきめ細かいアクセス制御

前回の記事でご紹介したEAP-TLS、MPSK、MAB認証は、認証時にRoleを割り当てる機能を持っています。この割り当てられたRoleをもとに、アクセスできる通信対象を制限することも可能です。

- 部署ごとに異なるPolicyの適用

- ユーザーの役割に基づいたアクセス権限の自動割り当て

- 接続タイプに応じた通信制御

- ゼロトラストアーキテクチャの実現を支援

導入メリット

上記のことからMist WxLAN Policyを導入することで、以下のようなメリットが得られます

- セキュリティの強化: 内部ネットワークのセグメンテーション強化により、ラテラルムーブメント(横方向への攻撃の拡散)を防止

- 管理の簡素化: クラウドベースの一元管理により、複数のデバイスに対する一貫したポリシー適用が可能

- 柔軟性の向上: ユーザー、デバイス、場所、時間などの条件に基づいた動的なポリシー適用

- 可視性の向上: ポリシー適用状況の一元的な可視化と監視

WxLAN Policyは、現代のネットワークセキュリティにおける重要な課題に対応し、より安全で管理しやすい環境の構築をサポートします。

2.WxLAN Policy基本設定について

Mist WxLAN Policyを設定するには、「Site > Wireless > Policy」を選択します。Mist APを通過する通信に対して制御を行う場合は、この設定画面で操作を行います。

通信制御を実施するためには、以下の2つのマッチ情報をLabelとして定義する必要があります:

通信元の「User」

通信先の「Resource」

「+」(プラス)ボタンをクリックすることで、事前に定義したLabelを設定できます。Resourceに設定されたLabelを選択することで、該当Resourceへの通信に対して「Allow」または「Deny」を選択することができます。

| WxLAN Policy設定画面 |

|

Labelを設定する場合は、Policy設定画面の「Edit Labels」から遷移するか、「Site > Wireless > Labels」から遷移して「Add Label」を選択します。

設定項目は以下の通りです:

- Label Name:任意のLabel名を設定

- Label Type:IPアドレスやVLAN、HostNameなど制御したいパラメータのタイプを選択

- Label Value:Label Typeに応じた任意のパラメータを設定

- User向けLabel Type

- AAA Attribute

- Access Point

- HostName

- WiFi Client

- その他

- Resource向けLabel Type

- Application

- IP address/Port

- VLAN

- その他

マッチ情報に応じて適切にLabel Typeを選択する必要があります。

| Label設定画面 |

|

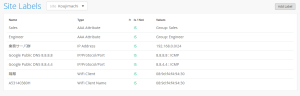

ここでは5つのLabelを設定します。

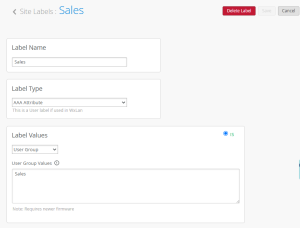

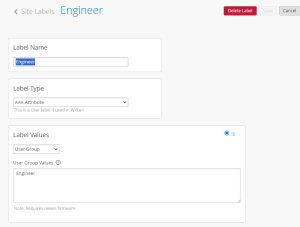

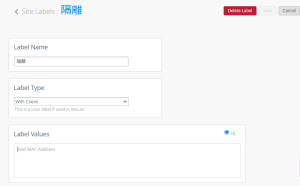

| User:Salse | User:Engineer | User:隔離(Label Valueは空欄) |

|

|

|

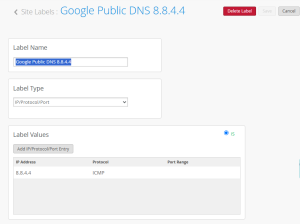

| Resource:Google Public DNS 8.8.8.8 | Resource:Google Public DNS 8.8.4.4 |

|

|

3.隔離Labelを使用した通信制御

前項で設定した「隔離」Labelを使用して通信制御の動作確認を行います。事前に作成した隔離Labelを特定クライアントに設定することで割り当て、隔離Labelを割り当てたPCが該当のResourceに対して通信できなくなることを確認します。

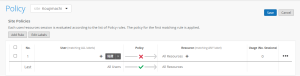

まずは以下のようなPolicyを設定します:

- User:隔離

- Resource:8.8.4.4 / Allow

- Resource:8.8.8.8 / Deny

| WxLAN Policy設定画面 |

|

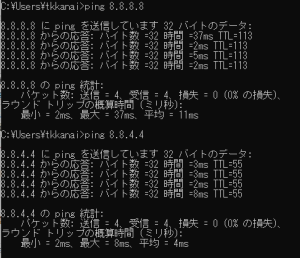

隔離設定前の確認

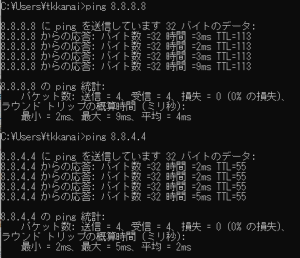

隔離設定前は8.8.8.8および8.8.4.4いずれに対しても通信ができていることを確認します。

| 通信確認(該当PC隔離設定前) |

|

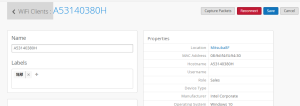

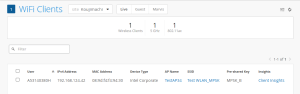

クライアントへの隔離Label設定

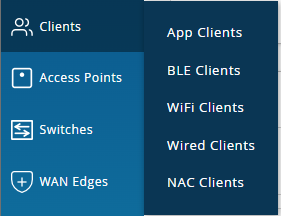

該当のクライアントに対して隔離Labelを設定します:

- 「Clients > WiFi Clients」を選択

- 隔離したいクライアントを選択

- 「Labels」の「+」ボタンを押下し、事前に作成した「隔離」Labelを選択

- 「Save」ボタンを選択して保存

| ①WiFi Clients選択 | ②該当クライアントを選択 |

|

|

| ③隔離Labelを選択 | ④Saveを選択 |

|

|

設定確認

Policy設定画面では、該当クライアントのMACアドレスが設定されていることを確認できます。また、Label設定画面では該当端末のホスト名Labelと隔離Labelに対してMACアドレスが設定されていることが確認できます。

| Policy設定画面 | Label設定画面 |

|

|

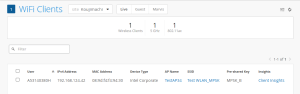

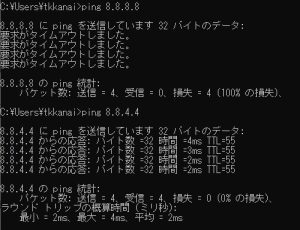

通信確認

クライアント上で通信確認を行うと、Denyに設定された8.8.8.8宛のみ通信制限がかかり、8.8.4.4宛は通常通り通信できることが確認できます。

| 通信確認(該当PC隔離後) |

|

このように端末ごとにLabelを設定することで、柔軟な通信制御が可能です。今回は特定の宛先のみ通信制御を行いましたが、ネットワーク単位の設定も可能です。また、完全にネットワークから隔離したい場合は、全Resourceに対して「Deny」を設定することで全通信の制御も可能です。

| 全Resourceに対して通信制御設定例 |

|

4.Roleを使用した通信制御

次にRoleを使用した通信制御を実施します。前回紹介したMPSK認証で作成した設定をもとに動作確認を行います。作成したMPSKの設定は以下になります。

| MPSK A | MPSK B |

|

|

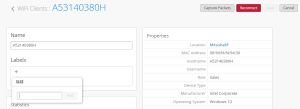

まず、該当クライアントがどのRoleとして認証されているか確認します。この例では、「MPSK_B」を使用しており、「Sales User」Roleで設定されていることが確認できます。

|

|

Policyが設定されていない状態では、すべての通信が問題なく行えることを確認します。

| Policy設定画面 | 疎通確認 |

|

|

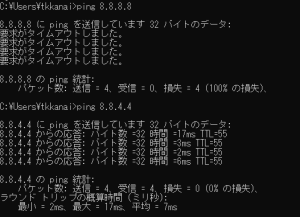

次に以下のようにPolicyを設定し、通信確認を行います:

- User:Sales

- Resource: 8.8.8.8 / Deny

- Resource: 8.8.4.4 / Allow

- User:Engineer

- Resource: 8.8.8.8 / Allow

- Resource: 8.8.4.4 / Deny

設定後の通信確認では、8.8.8.8に対して通信ができず、8.8.4.4に対しては継続して通信ができていることが確認できました。

| Policy設定画面 | 疎通確認 |

|

|

5.おわりに

WxLAN Policyを使用することでクライアントに近いアクセスポイントで通信制御を行い、効果的なマイクロセグメンテーションを実現できます。

今回でMistで実現するNACソリューションの記事は終わりとなります。次回はMistのAI機能の解説とMistのAIがもたらす運用負荷軽減の具体的な効果について解説します。

”Mist を詳細に解説してほしい”、“個別で詳しい話を聞きたい”、“デモをしてほしい”といったご要望がございましたら、遠慮なく弊社までお問い合わせください。

Juniper Mist製品ラインナップはこちら⇒ Juniper Mist | Junipedia (juniper-ne.jp)

関連記事

Juniper導入実績多数のスペシャリストが

最新情報をみなさまにお届けしています