【第二回】簡単!Mistで始めるNACソリューション"EAP-TLS"編

Mistの機能の一つであるAccess Assuranceと呼ばれるNAC機能の紹介と、Mist Access Assuranceを使ったEAP-TLS認証の設定方法について紹介させていただきます。

目次

1.NAC(Network Access Control)とは

ネットワークに接続するデバイスを識別し、そのセキュリティ状態を評価して適切なアクセス権限を付与するシステム/機能の総称です。この機能により、未承認デバイスのネットワーク接続を防止し、セキュリティポリシーに基づいたアクセス制御を行うことが可能になります。これにより、企業のネットワークセキュリティが向上します。

また、個人所有のデバイスやPCがWi-Fiに接続する際のアクセス制御や、従業員の部署ごとに通信できるネットワークやサーバーの制御も行うことができます。

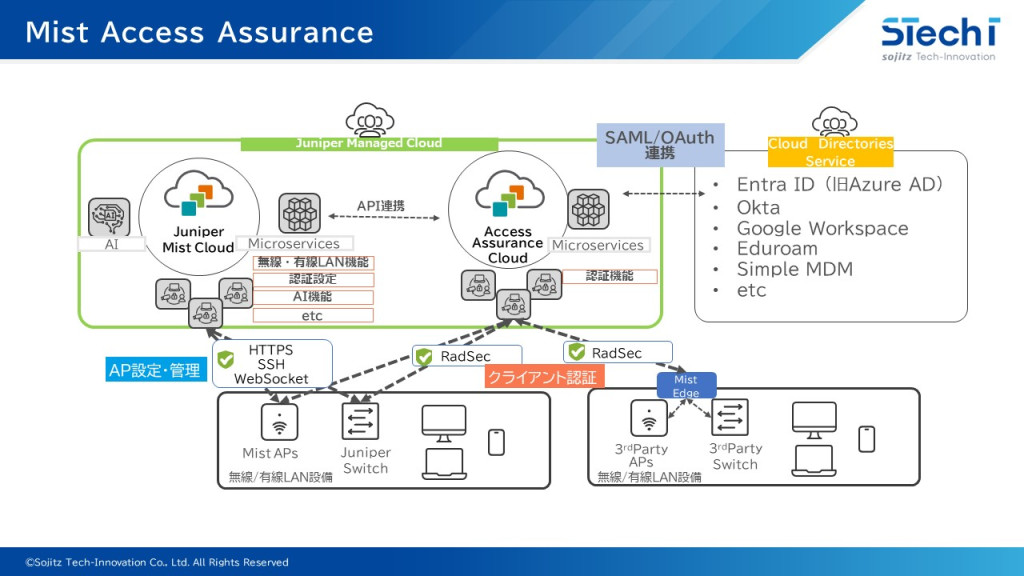

2.Juniper Mist Access Assuranceとは

Juniper Mist Access Assuranceは、Mistの機能として動作するクラウドベースのNACです。従来のNACソリューションは、RADIUSサーバーやディレクトリサーバーといったアプライアンスが必要です。

高機能かつ柔軟性を持ったNACを提供できますが、設置の手間や運用負荷の増加、専門知識を持つ人材が必要といった課題があります。

また、アクセスポイントやスイッチ、認証サーバーの管理UIはそれぞれ異なり、運用の際にはそれぞれのUIを行き来する必要があります。それにより、トラブルシューティングやログの追跡に手間がかかり、運用負荷が増加する可能性があります。

Mist Access Assuranceは、RADIUSサーバーをMistの一機能としてクラウド上で動作させることができます。これにより、ネットワーク管理者はRADIUSサーバーの運用を考えずにNACを利用できるようになります。ディレクトリサーバーの代わりに、OktaやEntra IDといったIDaaS/IdPと連携することで、ユーザー情報をもとに認証することが可能です。

さらに、Mist WebGUI上でアクセスポイントやスイッチの管理と合わせてNAC機能の管理もできるため、異なるGUIによる運用負荷の削減も期待できます。

3.Access Assuranceの始め方

本稿ではEAP-TLS認証と呼ばれるクライアント証明書を使用した認証を使用して、デバイスの認証を行います。クライアント証明書のCommon Name属性を読み取り、IdP(本環境ではOktaを使用)からユーザー情報と照らし合わせることで、認証しているユーザーごとに異なる通信ポリシーやRole(グループ)を適用することができます。

①準備

- Oktaアカウント(検証用)

- OktaのDeveloper用に無償で使用できるライセンスを使用します。

-

以下のようなユーザーを作成します。(Oktaにおけるユーザー作成方法については本稿では解説しません。)

・user: test1@nissho-ele.local / Group: Engineer

・user: test2@nissho-ele.local / Group: Sales

- Okta,Mist API連携

- API連携設定については本稿では解説しません。以下のURLを参照ください。

- 設定方法 参照:https://www.mist.com/documentation/mist-access-assurance-okta-integration/

- クライアント証明書(client1.p12,client2.p12)

- 自己ルートCA証明書(ca.csr)

- サーバー証明書(server.csr) ※Mist Cloud上で作成

EAP-TLSを使用して認証する場合ルートCA証明書とクライアント証明書、サーバー証明書が必要になります。

サーバー証明書はMist UI上から作成しますが、複雑なオペレーションはありません。

本番環境では証明書発行アプライアンスや証明書発行機関で証明書を発行することが多いですが、

今回は検証環境であるためOpenSSLを使用して自己署名証明書を発行して、検証を実施します。

ルートCA証明書及びクライアント証明書の作成手順例は以下の通りです。

必要に応じてパラメータ変更をしてください。

|

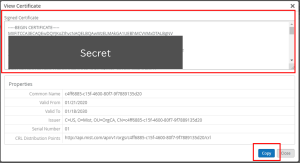

・Mistサーバー証明書発行

- Organization > Access > Certificates にアクセスし、

- View Mist Ceriticateを選択

- 表示されているテキスト情報を.csr形式で保存(ここではserver.crtとします。)

| 手順② | 手順③ |

| |

|

②証明書のインストール

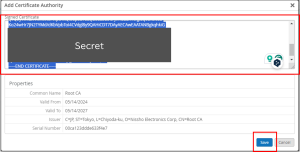

・ルートCA証明書インストール上記で発行したルート

CA証明書(ca.csr)とクライアント証明書(client1.p12/client2.p12)をMistクラウドおよびPCにインストールします。

- Organization > Access > Certificates にアクセス。

- Add Certificate Authorityを選択

- ルートCA証明書(ca.csr)をテキストエディタで開き、表示されているテキストをテキストボックスに入力し、Save

| 手順② | 手順③ |

|

・PCへの証明書インストール

サーバー証明書(server.crt)、クライアント証明書(client1.p12またはclient2.p12)をインストールします。

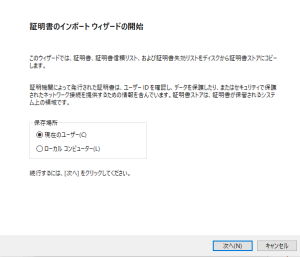

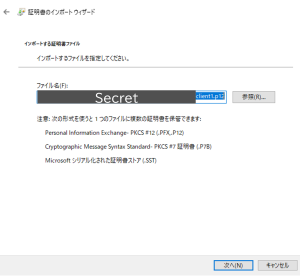

クライアント証明書インストール

- クライアント証明書をダブルクリックし、インポートウィザードを起動させる

- 次へを選択

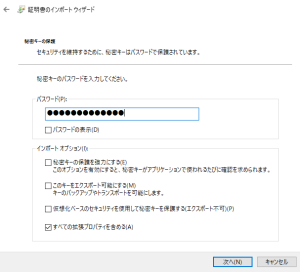

- クライアント証明書作成時のパスワードを入力

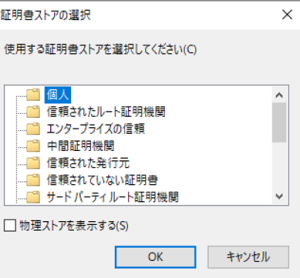

- 個人を選択し、OKを選択

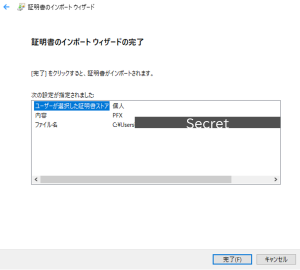

- 完了を選択し、ウィザードを終了させる。

| 手順① | 手順② | 手順③ |

|

|

|

| 手順④ | 手順⑤ | |

|

|

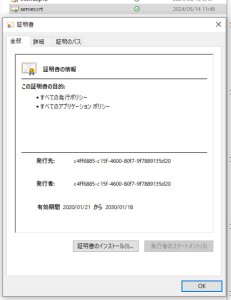

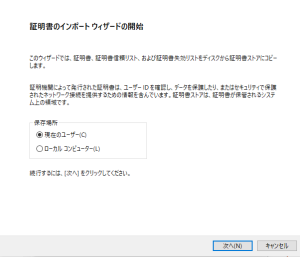

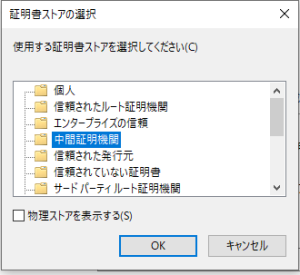

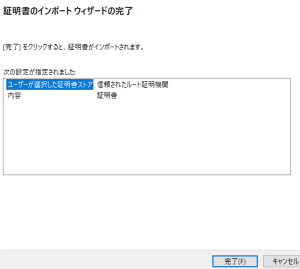

サーバー証明書インストール

- サーバー証明書をダブルクリックし、インポートウィザードを起動させる

- 次へを選択

- 中間証明機関を選択し、OKを選択

- 完了を選択し、ウィザードを終了させる。

| 手順① | 手順② |

|

|

| 手順③ | 手順④ |

|

|

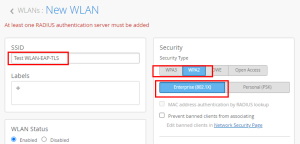

③WLAN設定

証明書の準備が完了したので、ここからEAP-TLSが使用できるようにMistクラウドで設定を行っていきます。まずはEAP-TLSが使用できるようにSSIDを設定します。

- Site > Wireless > WLANsを選択し、Add WLANを選択

- 以下の項目を設定し、Saveする。

SSID:ここでは[Test WLAN-EAP-TLS]とします。

Security:WPA2 Enterprise(802.1X)

Authentication Servers: Mist Auth

VLAN: Dynamicを選択 VLAN IDに任意のVLANIDを入力(ここでは108,208を入力)

| 手順1 | 手順2 |

|

|

④認証ポリシー設定

認証ポリシーを設定することで、ユーザが所属するグループ毎に異なるポリシー適用を行うことができます。

冒頭でOktaユーザー作成時にtest1@~はEngineer、test2@~はSalesのグループに所属するように設定を行いました。

例えばtest1ユーザの証明書で認証した場合はEngineerに所属しているのでVLAN 108に割り当て、test2 ユーザの証明書で認証した場合はSalesに所属しているのでVLAN208へ割り当てといったような操作を設定することができます。(その他にも柔軟な設定が可能になります。)

条件分岐やパラメータの設定にはAuth Policy Labelを定義する必要があります。

Auth Policy Labels作成(認証ポリシーラベル)

LabelはVLANを識別するためのLabelとグループ情報を識別するLabelの二種類作成します。

Organization > Access > Auth Policy Lablesを選択

Add Labelを選択

【VLAN108割り当て】

Label Name:任意の名前

Label Type:AAA Attributeを選択

Label Value: VLANを選択 108を選択

(同様の手順でVLAN208も作成)Add Labelを選択

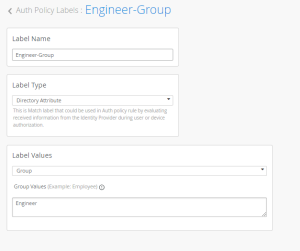

【グループ情報識別用Label】

Lable Name:任意(ここではEngineer Group)

Lable Type:Directory Attribute

Lable Value:Group / Engineer

(同様の手順でSalesも作成)

| VLAN識別Label | グループ識別Label |

|

|

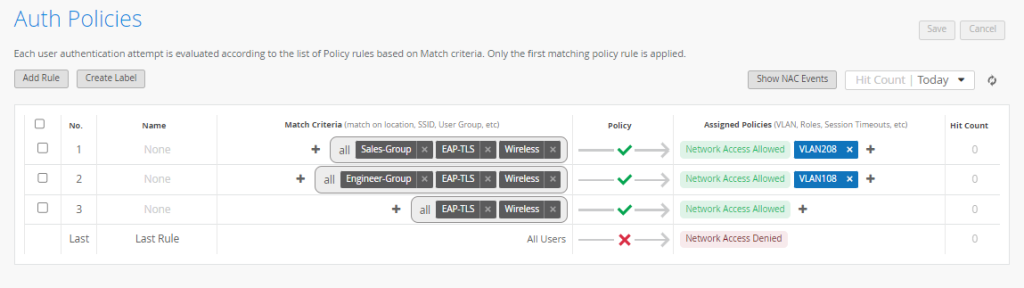

Auth Policy作成 (認証ポリシー)

Labelを作成したら、ユーザー情報をもとに割り当てるVLANを変える設定を行っていきます。

EngineerグループのユーザーであればVLAN108、SalesグループのユーザーであればVLAN208を割り当てるという設定を行っていきます。

Organization > Access > Auth Policiesを選択

図のような設定を行います。

このAuth Policy は上から順番に評価していきます。図の設定の場合以下のような動作をします。

1番目はSalesグループに所属するユーザーが無線LANでEAP-TLS認証した場合、VLAN208を割り当てる

2番目はEngineerグループに所属するユーザーが無線LANでEAP-TLS認証した場合、VLAN108を割り当てる

3番目はグループの評価はせず無線LANでEAP-TLS認証してきた場合、デフォルトVLANを割り当てる

LastはPSK認証を除くそのほかの認証方法(EAP-TTLS認証、MAC認証など)は接続拒否する

| 認証ポリシー |

|

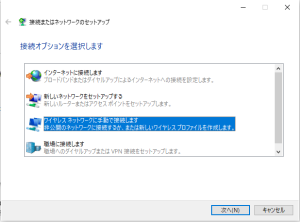

⑤クライアント設定(Windows)

Mist Access Assuranceを使用したEAP-TLS認証の設定が完了しました。

クライアントPCでEAP-TLS認証を行えるよう設定をします。

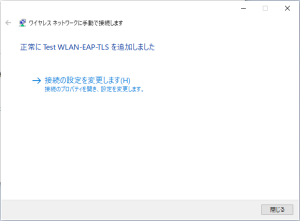

- 「ネットワークと共有センター」を開き、「新しい接続またはネットワークのセットアップ」を選択

- 「ワイヤレスネットワークに手動で選択します」を選択、「次へ」を選択

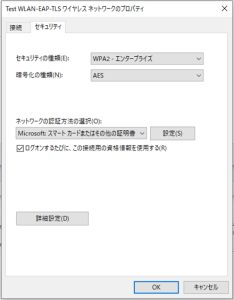

- ネットワーク名にSSID、セキュリティの種類を「WPA2 エンタープライズ」を選択、「この接続を自動的に開始します」のチェックを外し、「次へ」を選択

- 「接続設定を変更します」を選択

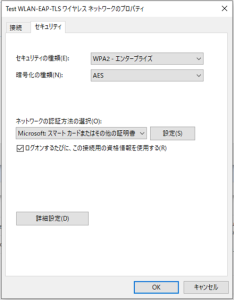

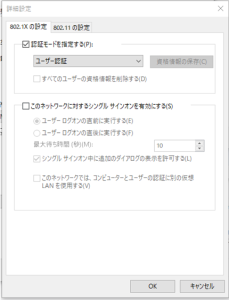

- 「セキュリティ」タブを選択し、ネットワークの認証方法を[Microsoftスマートカードまたはその他の証明書]に選択、「設定」を選択

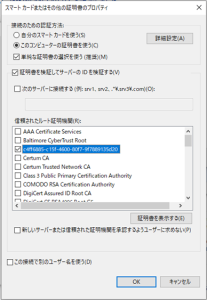

- サーバー証明書(本環境ではc4ff6885~から始まる名前)を選択し、「OK」を選択

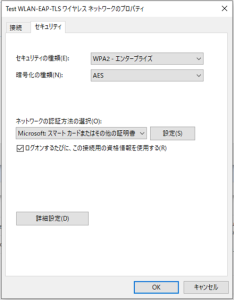

- 「詳細設定」を選択

- 認証モードを指定するでで「ユーザー認証」を選択し、「OK」を選択

- 「OK」を選択し、設定を完了させる。

| 手順① | 手順② | 手順③ |

|

|

|

| 手順④ | 手順⑤ | 手順⑥ |

|

|

|

| 手順⑦ | 手順⑧ | 手順⑨ |

|

|

|

⑥接続確認

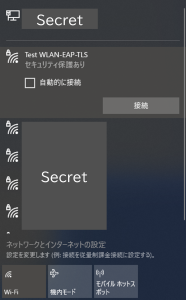

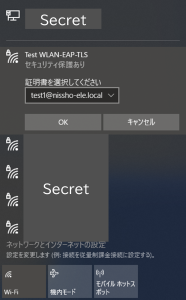

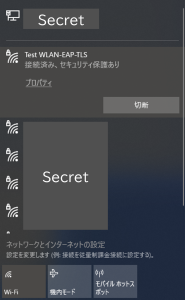

PCの設定が完了したので、Test WLAN-EAP-TLSに接続していきます。

該当のSSIDを選択し、使用する証明書を選択します。

| SSID選択 | 証明書選択 | SSID接続 |

|

|

|

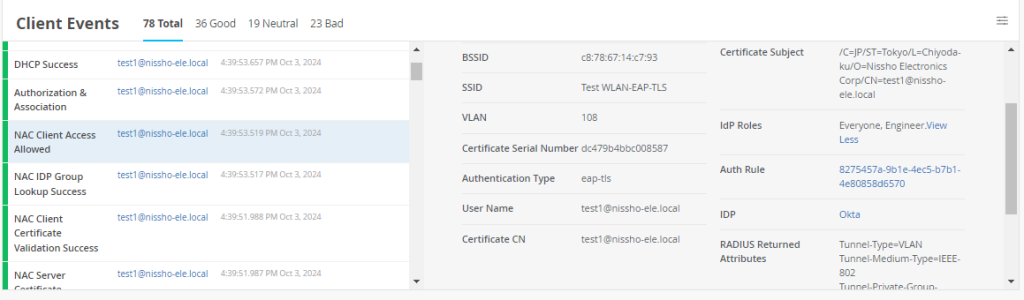

該当のSSIDに接続後にMist管理画面上で該当の端末が正常に認証ができたことが確認できます。

Okta上のユーザー情報からtest1はEngineerグループに所属しているため、認証ポリシーからVLAN108に割り当てられたことを確認できます。

| 認証ログ |

|

4.おわりに

今回はMist Access Assuranceを使用したEAP-TLS認証接続の設定と通信制御についてご紹介させていただきました。

オンプレミスのRADIUSサーバーを用意することなくNACを使用できるため、専門的な知識を持つエンジニアを確保することなく、簡単に始めることができます。

”Mist Access Assuranceを詳細に解説してほしい”、“個別で詳しい話を聞きたい”、“デモをしてほしい”といったご要望がございましたら、遠慮なく弊社までお問い合わせください。

次回はMist Access Assuranceを使用したMAB認証、MPSK認証について解説します。

以上

前回のブログはこちら⇒ 【第一回】簡単!Mistで始めるAIops無線LANソリューション

Juniper Mist製品ラインナップはこちら⇒ Juniper Mist | Junipedia (juniper-ne.jp)

関連記事

Juniper導入実績多数のスペシャリストが

最新情報をみなさまにお届けしています