【第三回】簡単!Mistで始めるNACソリューション"MAB/MPSK"編

目次

1.MAB認証について

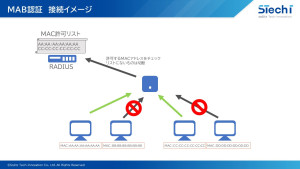

MAB(MAC Authentication Bypass)認証は、デバイスのMACアドレスを使用してネットワークアクセスを制御する認証方式です。EAP-TLS認証を使用する場合はIEEE802.1xと呼ばれる技術を使用する必要がありますが、デバイスによっては対応していない場合があります。例えばプリンタ、IPカメラ、IoTデバイスが該当します。これらはユーザ名・パスワード・証明書を使用して認証することができず、EAP-TLS認証が使用できません。ですがMAB認証を使用することでユーザ名・パスワード・証明書を使用することなくネットワークに接続した段階で、MACアドレスのチェックを行い、接続の許可・不許可を制御することが可能になります。

| MAB認証 接続イメージ |

|

メリット/デメリット

| メリット | デメリット |

|

|

2.MPSK認証について

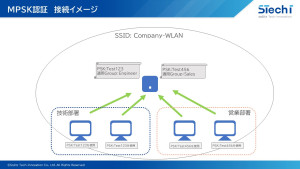

MPSK(Multiple Pre-Shared Key)認証は、従来は1つのSSIDに対して1つのPSK(事前共有鍵)になっています。MPSKを使用することで1つのSSIDに対して複数のPSKを設定することができます。また、PSK毎にグループ情報を付与することが可能で、使用しているPSK毎に所属するVLANを変更することができます。

これにより、所属しているグループ毎に異なるVLANへの割り当てや、通信ポリシーを提供することが可能になります。

| MPSK認証 接続イメージ |

|

メリット/デメリット

| メリット | デメリット |

|

|

3.Access Assurance(MAB)の始め方

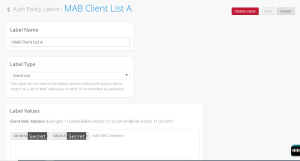

①Client List作成

- Organization > Auth Policy Labels を選択し、Add Labelを選択

- 以下の項目を設定し、Saveする。

Label Name: 任意の名前に設定します。

Label Type: Client Listを選択します。

Label Values: 認証する端末のMACアドレスを入力します。

複数のClient Listを作成することができ、認証するClient Listごとに異なる通信ポリシーを適用することができます。

異なる通信ポリシーを適用する要件が無ければ、単一のClient Listで問題ありません。

| MAB Client A | MAB Client B |

|

|

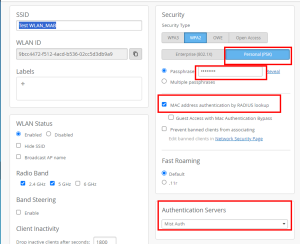

②WLAN設定

- Site > Wireless > WLANsを選択し、Add WLANを選択

- 以下の項目を設定し、Saveする。

- SSID: ここでは[Test WLAN_MAB]とします。

- Security: WPA2 Personal(PSK)

- Passphrase: 任意の値を入力してください。

- MAC address authentication by RADIUS lookupを選択

- Authentication Servers: Mist Auth

| WLAN設定 |

|

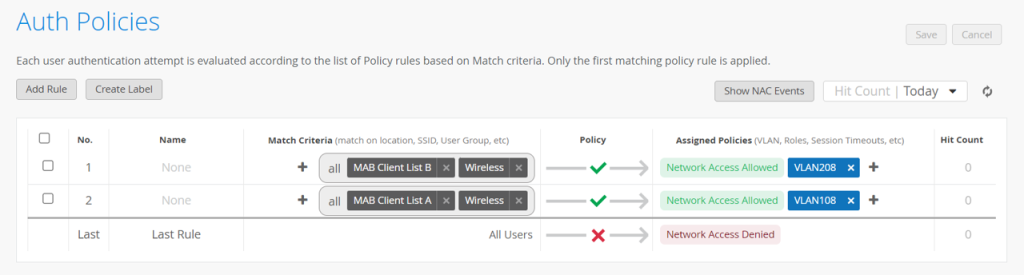

③認証ポリシー設定

・MAB認証が行えるように認証ポリシーを設定していきます。

- Organization > Access > Auth Policiesを選択

図のような設定を行います。

このAuth Policy は上から順番に評価していきます。図の設定の場合以下のような動作をします。

1番目は認証対象のデバイスがMAB Client Bに含まれる場合は、VLAN208を割り当てる

2番目は認証対象のデバイスがMAB Client Aに含まれる場合は、VLAN108を割り当てる

LastはPSK認証を除くそのほかの認証方法(EAP-TTLS認証、MAC認証など)は接続拒否する

| 認証ポリシー |

|

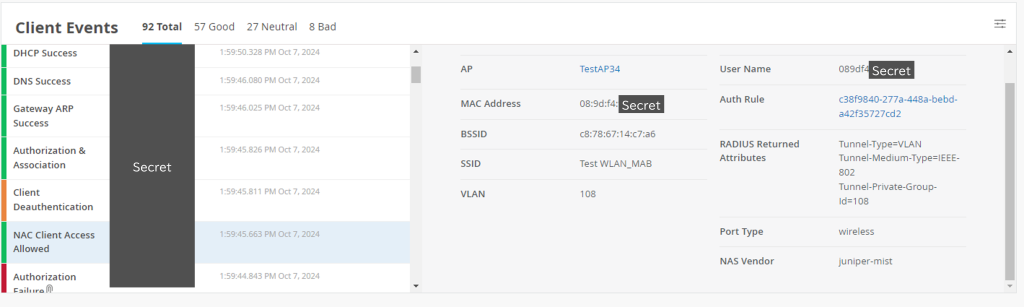

④接続確認

必要なMAB認証の設定が完了したので、PCからTest WLAN-MABに接続していきます。

該当のSSIDを選択し、PSKを入力してください。

該当のSSIDに接続後にMist管理画面上で該当の端末が正常に認証ができたことが確認できます。

PCがMACで接続したため、該当のMACが「MAB Client List A」に設定されているため、認証ポリシーによってVLAN108に割り当てられたことが確認できます。

| 認証ログ |

|

4.Access Assurance(MPSK)の始め方

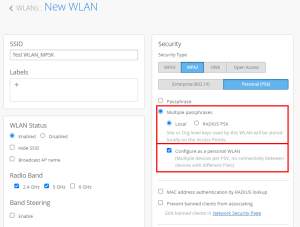

①WLAN設定

- Site > Wireless > WLANsを選択し、Add WLANを選択

- 以下の項目を設定し、Saveする。

- SSID: ここでは[Test WLAN_MPSK]とします。

- Security: WPA2 Personal(PSK)

- Multiple passphrasesを選択

- Localを選択

- Configure as a personal WLANを選択

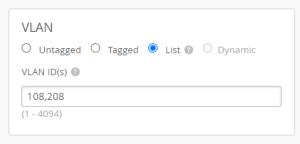

- VLAN: Listを選択し、必要に応じてVLANを設定する。(本環境では108,208を設定)

|

|

- Site > Pre-Shared Keys を選択し、Add Keyを選択

- 以下の項目を設定し、Saveする。

- Key Name: 任意の名前に設定します。

- SSID:先ほど作成したSSIDを選択します。

- VLANID: 任意のVLANを設定します。

- Passphrase: 任意のパスワードを設定してください。

- Role: 任意のRoleを設定してください。ここではMPSK_AにはEngineer、MPSK_BにはSalesを割り当てます。

今回は2つのPSKを作成します。

| MPSK A | MPSK B |

|

|

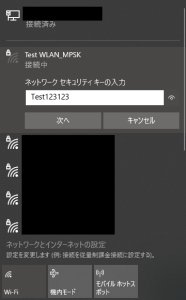

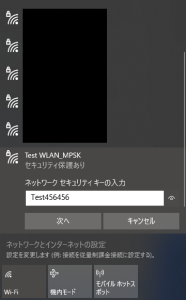

③接続確認

必要なMPSK認証の設定が完了したので、PCからTest WLAN_MPSKに接続していきます。

該当のSSIDを選択し、MPSK_AまたはMPSK_Bに設定したPSKを入力してください。

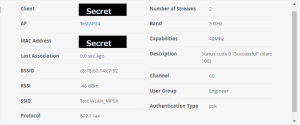

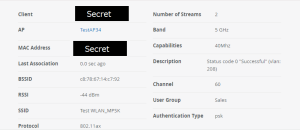

該当のSSIDに接続後にMist管理画面上で該当の端末が正常に認証ができたことが確認できます。

どちらかのPSKで接続すれば、そのPSKに割り当てられたVLAN,Role(User Group)に割り当てられたことが確認できます。

MPSK_Aのパスフレーズを使ったユーザはEngineerが割り当てられられ、

MPSK_Bのパスフレーズを使ったユーザはSalesが割り当てられていることを確認

| MPSK_AのPSKで接続した場合 | MPSK_BのPSKで接続した場合 |

|

|

|

|

5.おわりに

MAB認証も、MPSK認証も IoT 時代において重要性を増しているネットワーク認証方式です。適切に導入・管理することで、ネットワークのセキュリティと利便性を両立させることができます。EAP-TLS認証ではPKI基盤が必要で、導入のハードルが高いですが、PKI基盤が用意できない環境の場合、MAB/MPSK認証を採用することでより簡単にNACソリューションを適用することができるため、導入をスムーズに進めることができます。

”Mist Access Assuranceを詳細に解説してほしい”、“個別で詳しい話を聞きたい”、“デモをしてほしい”といったご要望がございましたら、遠慮なく弊社までお問い合わせください。

次回はMPSK認証に設定したRoleを使った通信ポリシー、アクセス制御の設定について解説します。

以上

Juniper Mist製品ラインナップはこちら⇒ Juniper Mist | Junipedia (juniper-ne.jp)

関連記事

Juniper導入実績多数のスペシャリストが

最新情報をみなさまにお届けしています